駭客攻擊已暗中成為國與國之間的一股攻擊力量,事關通過向其他國家發動攻擊或進行入侵等,將可獲取重要情報又或者可令對方的網絡出現癱瘓。

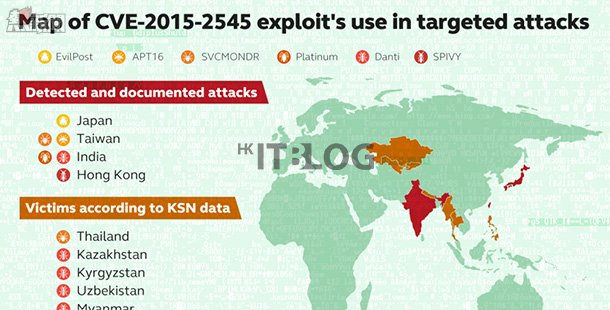

近日卡巴斯基實驗室便進行了針對亞太及遠東地區,網絡間諜攻擊行為的監控,從中發現一個共同特徵,多個攻擊組織為了令用戶受到感染,使用安全漏洞 CVE-2015-2545 進行攻擊。

該漏洞存在於 Microsoft Office,在 2015 年已經被修復,但是仍然被網絡罪犯所利用,現時已知道使用該安全漏洞的組織有 Platinum、APT16、EVilPost 和 SPIVY,還有新加入的網絡間諜組織 Danti。

多國外交機構檢測到 Danti 木馬

過去,網絡間諜組織通常利用零日漏洞進行攻擊,但是近年情況有所變化,發現網絡間諜組織有傾向使用已知的安全漏洞的趨勢,優點是成本較低,而且感染率有不俗的效果。這次 CVE-2015-2545 的安全漏洞就是例子之一,該漏洞允許攻擊者使用一種特殊的 EPS 圖片文件執行任意代碼,利用 PostScript 技術可以繞過 Windows 的地址空間佈局隨機化(ASLR)和數據執行保護(DEP)的保護手段,屬於風險非常高的程式。

釣魚電郵傳播病毒

Danti 主要透過釣魚電郵傳播,假冒印度多個高級政府官員發放電郵,一旦成功入侵,Danti 的後門程式便會安裝在受感染的系統上,藉此竊取其中的敏感資料。現階段 Danti 的背景未明,但是卡巴斯基實驗室的研究人員懷疑他們與其他網絡間諜組織 Nettraveler 和 DragonOK 有關,據稱,這些組織幕後為使用中文的黑客。

來源不明病毒攻擊台灣、泰國

卡巴斯基實驗室的研究人員還發現,有來源不明的病毒同樣使用 CVE-2015-2545 的安全漏洞,針對性攻擊台灣和泰國,病毒隨後被命名為 SVCMONDR,它與 Danti 的木馬不同,但是在功能上與其他攻擊組織的木馬相似。而且根據卡巴基斯實驗室亞太區研究中心首席安全專家 Alex Costev 預計,往後將會發現更多利多同類安全漏洞的攻擊,此現象顯示了兩項要點:第一,攻擊者盡量避免投入太多資源研發複雜的攻擊工具;第二,政府機構和受攻擊企業的補丁率很低。卡巴斯基實驗室建議企業重視 IT 設備的補丁管理,以保護自身不受已知的安全漏洞所威脅。